Pasaty spowolniły ocieplanie się klimatu

11 lutego 2014, 08:50Naukowcy od dawna podejrzewali, że dodatkowa absorpcja ciepła przez ocean spowolniła wzrost średniej globalnej temperatury, jednak nie znano mechanizmu powodującego to zjawisko - mówi profesor Matthew England, główny badacz z ARC Centre of Excellence for Climate System Science i autor nowego studium, które miało dać odpowiedź na pytanie o przyczyny spowolnienia wzrostu temperatur

E-papierosy zwiększają zjadliwość lekoopornych bakterii

23 maja 2014, 06:39E-papierosy zwiększają zjadliwość lekoopornych bakterii, zmniejszając przy tym zdolność komórek nabłonka do ich zabijania.

Sposób na toksynę

24 lipca 2014, 16:32Niektóre insekty potrafią dezaktywować system obronny roślin, na których żerują. Jednak nikt się dotychczas nie domyślał, że podobną umiejętność może mieć też duży ssak.

Microsoft rozstaje się z Nokią

22 października 2014, 08:32Microsoft rozpoczął proces rozstawania się z marką Nokia. Koncern postanowił, że w czasie nadchodzącego sezonu świątecznego jego smartfony będą reklamowane jako Lumia bądź Microsoft Lumia

FBI ostrzega przed ransomware

22 stycznia 2015, 09:50FBI informuje o rosnącej liczbie infekcji oprogramowaniem typu ransomware. Ofiarami cyberprzestępców padają zarówno użytkownicy indywidualni jak i przedsiębiorstwa. Biuro zaleca instalowanie oprogramowania blokującego wyskakujące okienka.

Darmowy Windows nie dla piratów

18 maja 2015, 08:32Microsoft przypomina, że użytkownicy nielegalnych kopii Windows 7 i Windows 8.1 nie otrzymają bezpłatnej aktualizacji do Windows 10. Koncern już wcześniej zapowiedział, że użytkownicy tych systemów – ale tylko legalnych kopii – będą mogli, przez rok od premiery, zainstalować Windows 10 za darmo.

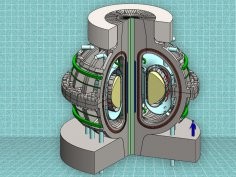

Tokamak z MIT-u zrewolucjonizuje produkcję energii?

11 sierpnia 2015, 10:00Koncepcja wytwarzania energii z kontrolowanej fuzji jądrowej narodziła się przed ponad 60 laty, a pierwszy tokamak został uruchomiony w 1956 roku. Praktyczne wykorzystywanie energii z takiego źródła jest jednak obecnie równie odległe, jak i wówczas. Jednak najnowsze badania naukowców z MIT-u dają nadzieję, że ludzkość w końcu zacznie korzystać z fuzji jądrowej

Awaryjny system krwiotworzenia ze śledziony

17 listopada 2015, 11:47W sytuacjach awaryjnych - uszkodzenia tkanek, nadmiernego krwawienia albo ciąży - organizm uruchamia wtórny system krwiotwórczy w śledzionie.

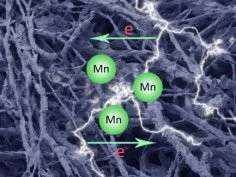

Grzyby nowym źródłem materiałów elektrochemicznych

18 marca 2016, 13:01Naukowcy wykazali, że grzyb pleśniowy Neurospora crassa przekształca magnez w kompozyt mineralny o korzystnych właściwościach elektrochemicznych.

NASA sięgnie po wodę z Księżyca

22 lipca 2016, 10:39Kilkanaście tajwańskich instytucji badawczych podpisało kontrakt z NASA, w ramach którego wspólnie stworzą księżycowy łazik lądownik. Ma on trafić na Srebrny Glob już w 2020 roku